Selamat pagi sobat semua,sebelumnya saya minta maaf karena jarang berkunjung di blog sobat semua.Ok deh langsung saja ke inti postingan kali ini, o'ya! disini saya hanya memberikan tutorial untuk pembelajaran. Bukan sok2'an jadi heker, cracker, ceker atau apalah, saya hanya ingin berbagi karena Berbagi Itu Indah ( Mbah Qopet's Quote ) :p

Dengan menggunakan sebuah tools hacking buatan Hmei7 kita dapat dengan mudah menanam shell ke dalam sebuah website, dan dengan begitu kita dapat melakukan apa saja terhadap web yang kita tanami shell tersebut.

Sebelumnya soba harus mendowload tools Webdav Shell Maker'nya. Dibawah sudah saya siapkan link downloadnya.

Download Link :

1). Download kemudian extract file ls-rootkit.Rar

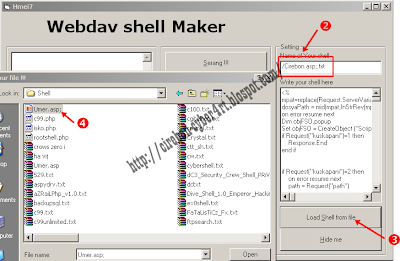

2). Buka tools webdav yang sudah di download tadi, klik menu tab 'WebDav' lalu pilih 'Asp shell maker'.

3). Buka menu Setting, pada menu setting Name of your shell bisa diubah dengan nama kamu, kemudian Load Shell from file, pilih shell Umer.asp;

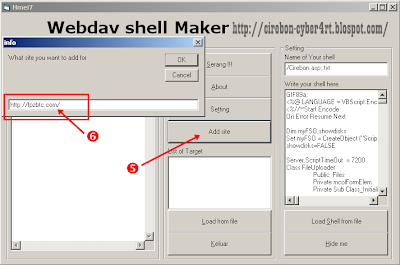

4). Selanjutnya, pilih Add site, disini saya menggunakan target http://fpzbtc.com/ lalu klik OK.

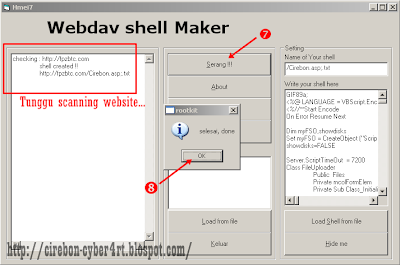

5). Klik Serang !!!, lalu tunggu hingga scanning web selesai, jika shell berhasil tertanam, tampilannya akan seperti ini, klik OK.

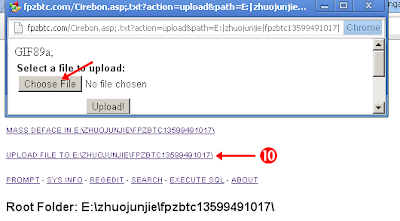

6). Block http://fpzbtc.com/Cirebon.asp;.txt lalu Copy dan Pastekan pada Addressbar Browser kalian, kemudian tekan Enter.

7). Jika sudah masuk website target, klik UPLOAD FILE TO Blablabla,

8). Pilih scipt .html deface'an kamu, kemudian klik Upload!

9). Tahap akhir, copy file .html yang sudah kamu upload tadi lalu pastekan dibelakang Url website target.

10). Enter dan lihat hasilnya!

Jika ingin mendeface seluruh halaman, kamu tinggal RENAME file kamu dengan Index.html, atau istilahnya tukar-menukar file .html ( Cari file bernama Index.html atau sejenisnya, delete file tersebut lalu Rename file upload'an kamu menjadi Index.html ) Gimana, ngerti ngga? harus ngerti!

Kalo menurut saya jangan nyerang Index nya deh, kasian adminnya... mending nitip file .html aja, kalo emang kamu hati nurani :p

Tidak semua website rentan atau mempunyai celah/vuln, jadi kalo belum berhasil... cari website lain yang bisa ditanami shell dengan tools ini.

Thanks To Cyberart

Dengan menggunakan sebuah tools hacking buatan Hmei7 kita dapat dengan mudah menanam shell ke dalam sebuah website, dan dengan begitu kita dapat melakukan apa saja terhadap web yang kita tanami shell tersebut.

Sebelumnya soba harus mendowload tools Webdav Shell Maker'nya. Dibawah sudah saya siapkan link downloadnya.

Download Link :

- Webdav Shell Maker: umer-asp.rar 70KB

- ls-rootkit.zip 10 KB

1). Download kemudian extract file ls-rootkit.Rar

2). Buka tools webdav yang sudah di download tadi, klik menu tab 'WebDav' lalu pilih 'Asp shell maker'.

3). Buka menu Setting, pada menu setting Name of your shell bisa diubah dengan nama kamu, kemudian Load Shell from file, pilih shell Umer.asp;

4). Selanjutnya, pilih Add site, disini saya menggunakan target http://fpzbtc.com/ lalu klik OK.

5). Klik Serang !!!, lalu tunggu hingga scanning web selesai, jika shell berhasil tertanam, tampilannya akan seperti ini, klik OK.

6). Block http://fpzbtc.com/Cirebon.asp;.txt lalu Copy dan Pastekan pada Addressbar Browser kalian, kemudian tekan Enter.

7). Jika sudah masuk website target, klik UPLOAD FILE TO Blablabla,

8). Pilih scipt .html deface'an kamu, kemudian klik Upload!

9). Tahap akhir, copy file .html yang sudah kamu upload tadi lalu pastekan dibelakang Url website target.

10). Enter dan lihat hasilnya!

Jika ingin mendeface seluruh halaman, kamu tinggal RENAME file kamu dengan Index.html, atau istilahnya tukar-menukar file .html ( Cari file bernama Index.html atau sejenisnya, delete file tersebut lalu Rename file upload'an kamu menjadi Index.html ) Gimana, ngerti ngga? harus ngerti!

Kalo menurut saya jangan nyerang Index nya deh, kasian adminnya... mending nitip file .html aja, kalo emang kamu hati nurani :p

Tidak semua website rentan atau mempunyai celah/vuln, jadi kalo belum berhasil... cari website lain yang bisa ditanami shell dengan tools ini.

Thanks To Cyberart